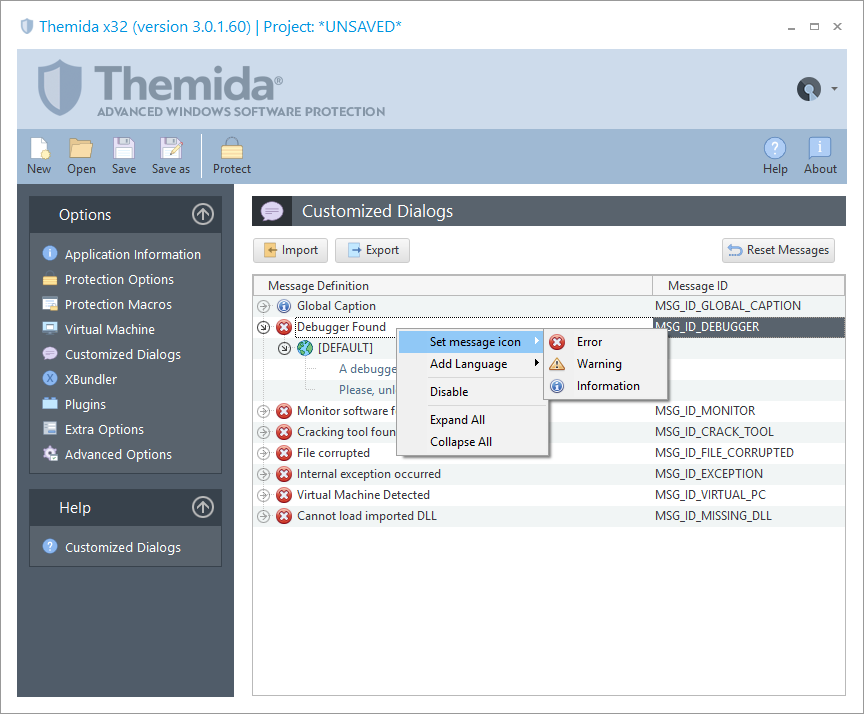

Themida 是一款面向 Windows 应用程序的商业级“壳”保护系统,专为阻止逆向工程、调试、内存转储及动态注入而设计。它由 Oreans 公司开发,采用名为 SecureEngine® 的自研内核,可在最高优先级运行,通过多层加密、代码虚拟化和运行时监控等技术,为软件提供“军事级”防护 。

Themida 是一款面向 Windows 应用程序的商业级“壳”保护系统,专为阻止逆向工程、调试、内存转储及动态注入而设计。它由 Oreans 公司开发,采用名为 SecureEngine® 的自研内核,可在最高优先级运行,通过多层加密、代码虚拟化和运行时监控等技术,为软件提供“军事级”防护 。

核心功能与特点

代码虚拟化(Code Virtualization)

将被保护函数的原始 x86/x64 指令转换为私有字节码,由内置虚拟机解释执行。逆向者只能看到自定义指令集,无法直接阅读汇编逻辑,显著增加分析难度 。多态混淆与动态加密

每次加壳都会在指令流中插入 30% 左右的冗余代码、伪跳转和伪运算,同一段逻辑在不同机器/不同次运行生成的机器码形态也不同,静态特征几乎为零 。反调试 / 反注入体系

- 主动扫描进程与窗口,识别 OllyDbg、x64dbg、IDA、Cheat Engine 等常见调试/分析工具;

- 检测调试寄存器 DR0~DR7、硬件断点、INT 3 陷阱、API Hook 等,发现异常即高负载占用 CPU 或直接自毁退出 。

- 主动扫描进程与窗口,识别 OllyDbg、x64dbg、IDA、Cheat Engine 等常见调试/分析工具;

内存与完整性保护

关键代码段可标记为PAGE_ENCLAVE_MEMORY并与 Intel SGX 配合,阻止内存扫描;运行时以 50 ms 周期进行 CRC64 自校验,发现篡改 0.5 s 内擦除密钥并终止进程 。资源与数据加密

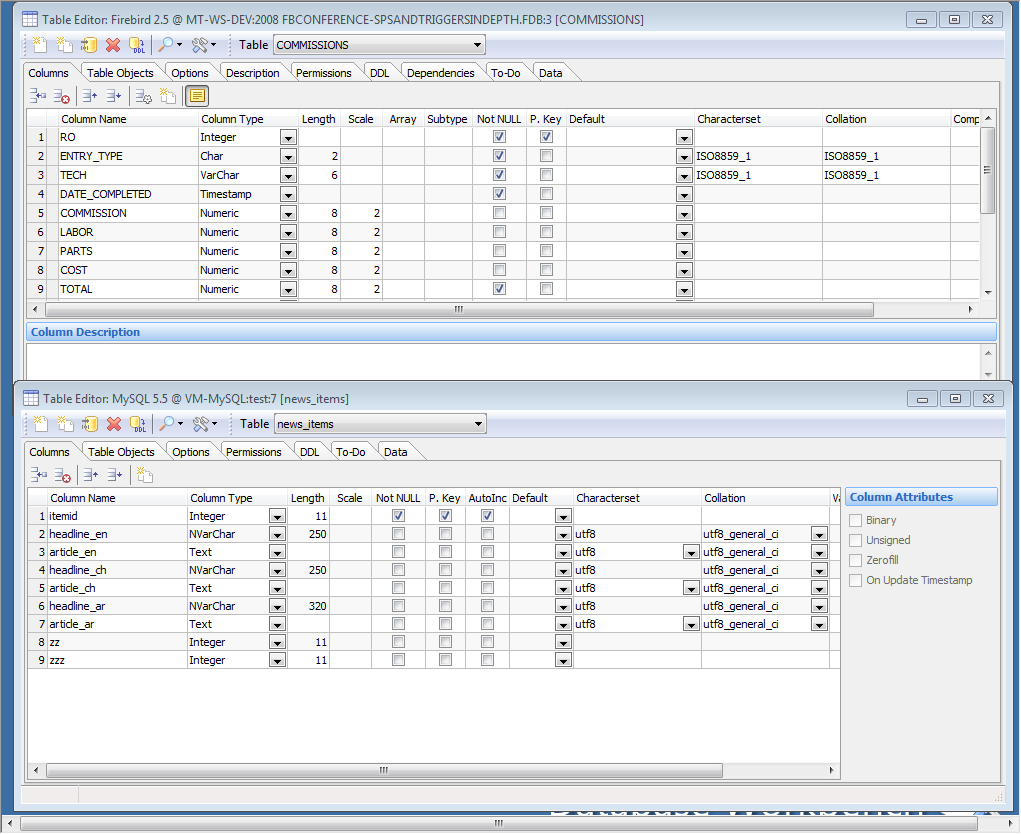

支持把游戏/软件中的贴图、脚本、配置文件等嵌入主程序,并对资源区段进行 AES-256 加密;运行时按需解密到内存,配合完整性校验防止被替换或劫持 。高级配置与自动化

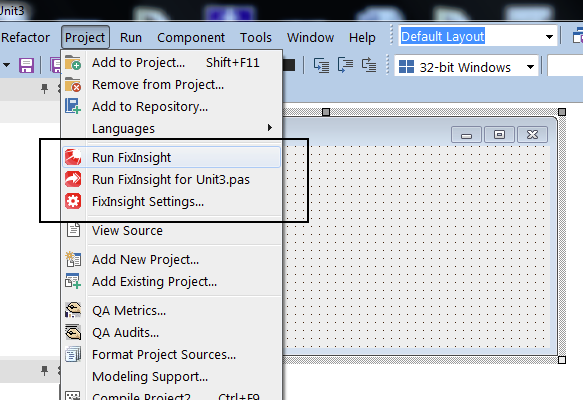

提供图形与命令行双接口,可自由选择 VM 引擎强度、压缩级别、反调试项;也能通过脚本批量处理固件或游戏补丁,方便集成到 CI/CD 流程 。

典型应用场景

- 桌面软件授权保护:防止序列号验证、License 模块被绕过。

- 游戏反外挂:将战斗逻辑、经济算法、反作弊线程虚拟化,阻断 DLL 注入与内存修改 。

- 工控/IoT 固件加密:对运行 Windows CE/IoT Core 的控制终端或 ARM 仿真模块进行加壳,防止设备被克隆或恶意刷机 。

- 高价值算法/加密库:保护核心密钥生成、金融支付、DRM 验证等敏感代码段。

使用代价与注意事项

- 体积膨胀:默认开启的多重 VM、反调试和冗余代码会让可执行文件明显变大;可通过关闭未用模块、选择轻量 VM 引擎进行精简 。

- 性能损耗:被虚拟化的函数执行速度下降 5–30 倍,需避免对高频渲染、音频回调等路径加壳 。

- 兼容性:部分杀毒软件会因 VM 壳特征误报;同时 Themida 会检测虚拟机环境,在 VMware/VirtualBox 中运行可能直接拒绝或提示 “Running under VM” 。

- 卸载/更新问题:加壳后的安装包若未预留卸载钩子,可能导致程序无法删除或升级;需要开发者手动配置清理逻辑 。

总结

Themida 通过“虚拟化 + 多态混淆 + 运行时自保护”组合拳,为 Windows 可执行文件提供了目前公开工具中强度最高的抗逆向方案之一。它适合对代码安全、反盗版、反外挂有刚性需求,且愿意接受一定体积与性能折损的商业软件或游戏项目。

还没有评论,来说两句吧...